ここから本文です。

WIPS設定

WIPSによる自動侵入防止を有効

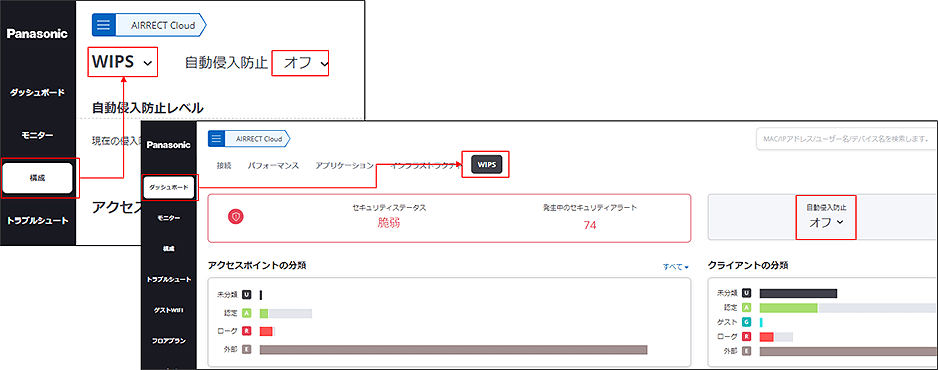

自動侵入防止は、初期値では無効となっています。

有効にするには、[ダッシュボード]>[WIPS]>[自動侵入防止] または、[構成]>[WIPS]>[自動侵入防止]から変更が可能です。

自動分類設定(アクセスポイント)

WIPSは周囲の電波を継続的にスキャンし、近くに存在する他のAPを検出します。検出されたAPが問題のないデバイスかどうか、以下のステップで自動的に判断されます。

1.新しいAPが検出されると、最初は未分類と見なされます。

2.検出されたAPが管理された有線ネットワークに接続されているかどうかを判断します。

- APが管理された有線ネットワーク上にある場合、認定Wi-Fiポリシーに準拠しているかどうかに応じて、認定、または不正デバイスとして事前に分類されます。

- APが管理された有線ネットワーク上にない場合、外部デバイスとして事前に分類されます。

3.有線ネットワーク上にあり、[認定Wi-Fiポリシー]に準拠しているAIRRECT Cloud管理のアクセスポイントは、自動的に承認済みとして分類されます。

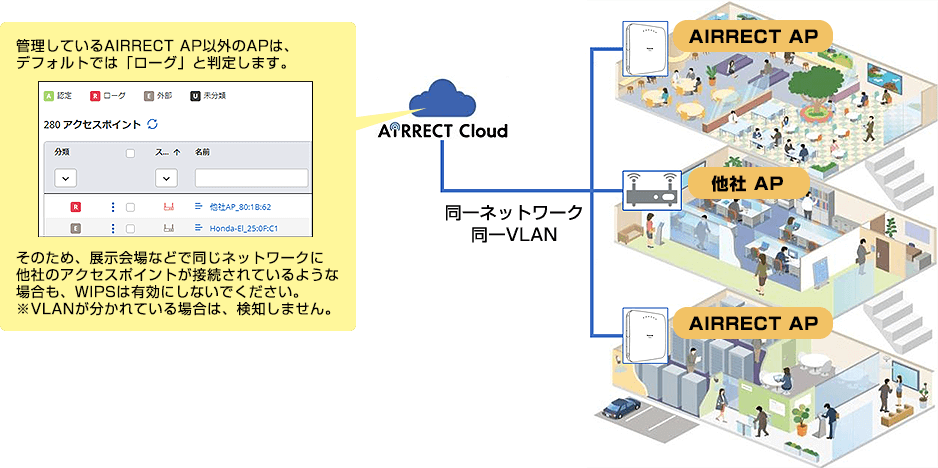

WIPSにおける注意点と任意デバイスの設定

自動分類設定の通り、同ネットワークに、AIRRECT AP以外の既設アクセスポイント等と混在するような場合、対象のアクセスポイントを認定端末にする必要があります。

WIPSの検知、遮断方法について

AIRRECTは、様々な方法で不正端末の検知、遮断を行います。検知や遮断の方法は、ネットワークの環境によって最適な方法をAIRRECT自身が判断、実行します。

【代表的な検知方法】

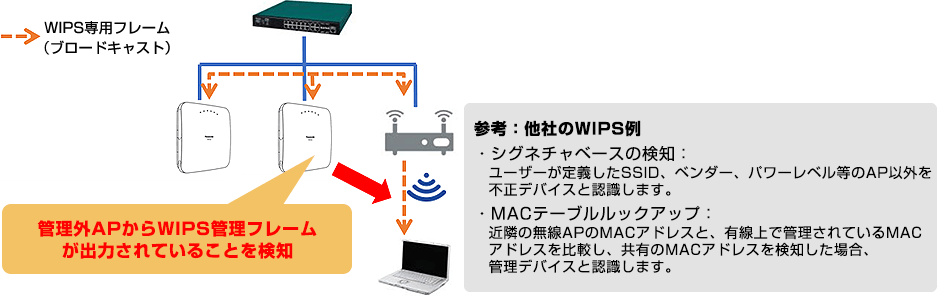

WIPS専用フレームを用いた端末検知

1.有線上に、WIPS監視フレームを含むパケットを交換

2.無線通信時、WIPS監視フレームを含む専用パケットを管理外デバイスが発している場合、不正APと判断

ただし、APがブロードキャストパケットを無線で送信しない場合や、ゲートウェイがあってブロードキャスト通信できない場合、WIPS専用パケットでの検知が出来ないため別の検知を行います。

代表的な防御方法

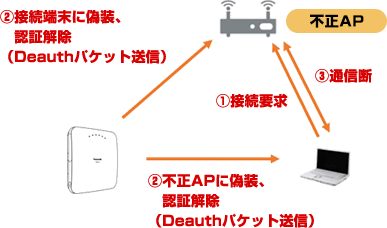

Deauthパケットによる接続解除

第三のアンテナからDeauthパケットを送信。

強制的にアソシエーションを切断します。

Deauthパケットによる防御は使用できないケース

・無線管理フレームが11w機能等により暗号化されている

→WPA3は使えない。

・センサー上の無線防御機能をフルで利用している

・不正な無線APが送信できないチャネル上に存在している

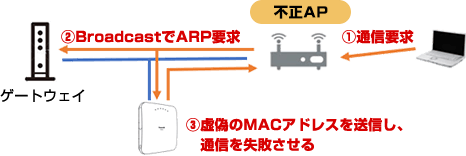

ARPポイズニング

無線側での強制切断はできない場合、有線側でブロック。

ARP返答時、偽装したMACアドレス情報を送付し通信させません。

パケット破棄

不正クライアントとのAIRRECT APの接続は維持しますが、不正クライアントからの全てのパケットを破棄します。

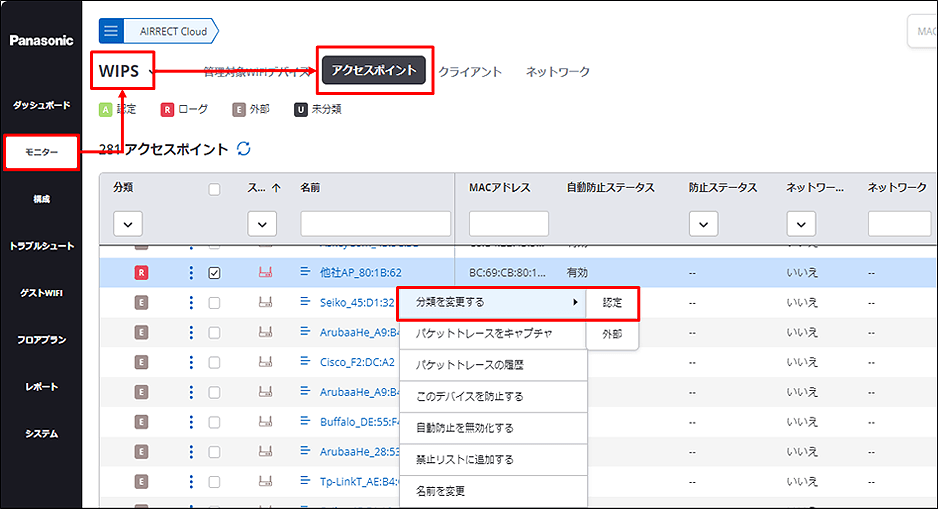

管理外アクセスポイントを認定デバイスに設定する

モニター>WIPS>アクセスポイントから、対象のデバイスを選択し認定に変更します。

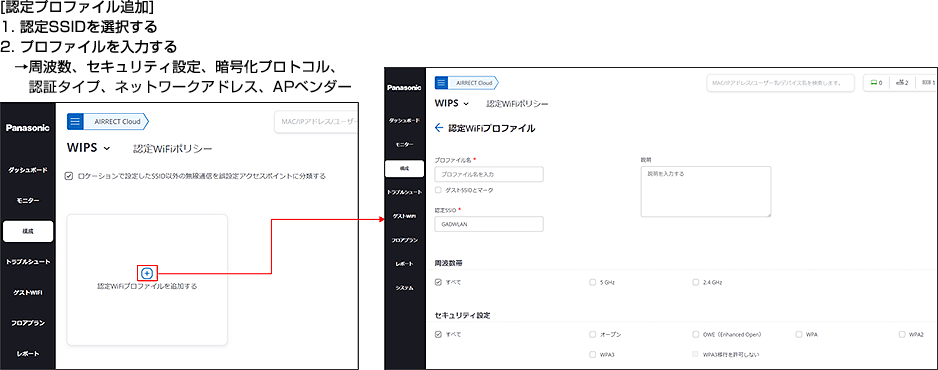

認定Wi-Fiポリシー

Wi-Fiポリシーを設定することで、ポリシー外のSSIDを出力するAPがネットワーク上に存在する場合、誤設定AP(不正AP)と認識します。デフォルトでは、SSIDプロファイルで設定した以外のネットワークポリシーをもったSSIDが管理ネットワーク上に存在したときに、不正APと認識します。

設定を行うと、「認定WiFiプロファイルを追加する」以外の設定のAPがネットワーク上に存在した場合、不正APと認識します。

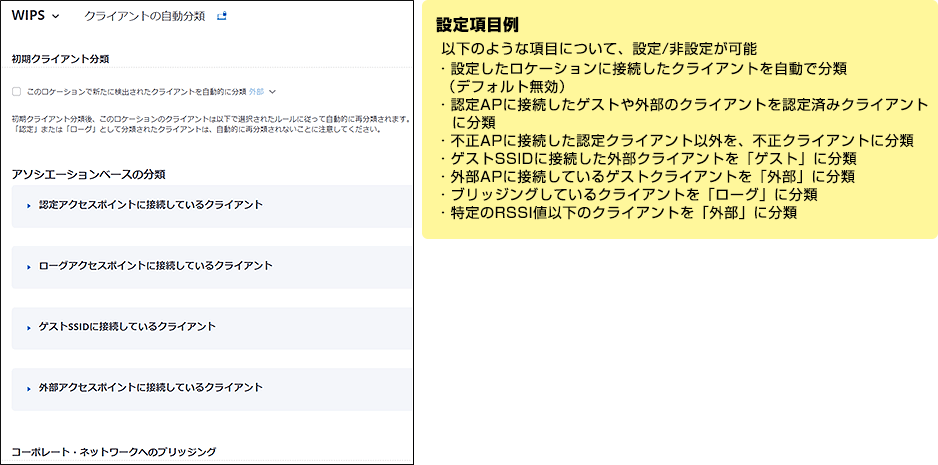

自動分類設定(クライアント)

クライアントの接続条件ごとに、「認定」「不正(ローグ)」「外部」「ゲスト」の4種類に分類できます。

また、AP同様、認定クライアントリストのロックをすることも可能です。

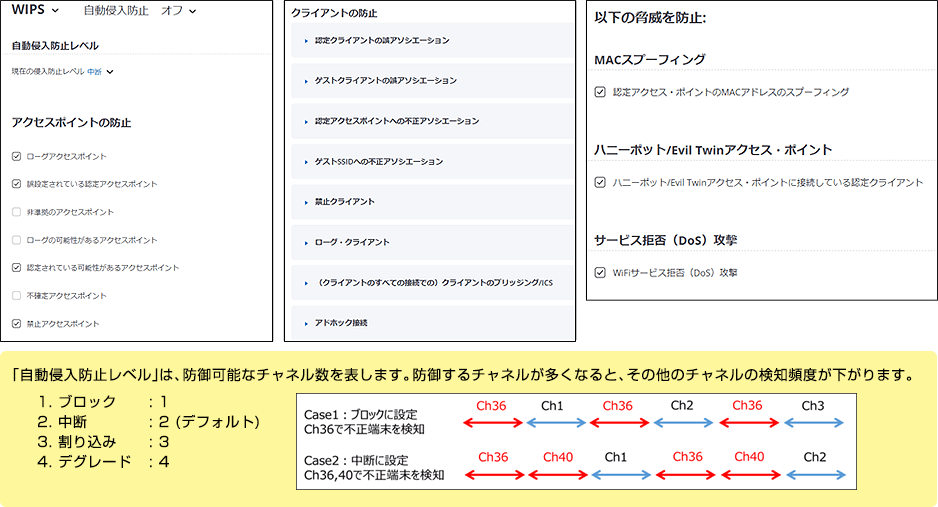

自動侵入防止設定

WIPS>自動防止設定から、自動で遮断をするアクセスポイントやクライアントのタイプを設定します。